Ruski hakerski tim poznat po imenu „Cold River“ (Hladna reka) prošlog ljeta je pokušao hakovati tri nuklearne istraživačke laboratorije u Sjedinjenim Državama, pokazuju zapisi sa interneta koje su analizirali Rojters i pet stručnjaka za bezbjednost u sajber prostoru. Stručnjaci su potvrdili umiješanost hakera na osnovu digitalnih otisaka koji se mogu povezati sa ranijim aktivnostima grupe.

Između avgusta i septembra, dok je predsjednik Rusije Vladimir Putin sugerisao da će Rusija biti voljna upotrijebiti nuklearno oružje za odbranu svoje teritorije, hakeri su targetirali laboratorije: Brukhejvn (BNL), Argon (ANL) i Lajvmore Nešnl (LLNL).

Prikupljeni podaci pokazuju da su hakeri pravili lažne stranice za logovanje na njihove sisteme, te slali elektronsku poštu nuklearnim naučnicima u pokušaju da ih natjeraju da otkriju svoje lozinke.

Rojters nije uspio utvrditi zašto su baš te laboratorije bile meta, niti da li su pokušaji bili uspješni. Portparoli laboratorija BNL i ANL nisu dali komentare, dok su iz LLNL-a novinare uputili na Ministarstvo energetike SAD – iz kojeg su takođe odbili dati komentar.

„Cold River“ se prvi put pojavio na radaru obavještajnih stručnjaka nakon što su 2016. napali britansko ministarstvo vanjskih poslova, a bili su umiješani u desetine drugih hakerskih incidenata visokog profila posljednjih godina, informacije su koje je Rojters dobio iz intervjua ss devet kompanija za sajber bezbjednost. Novinari su naloge elektronske pošte, korištene za hakovanja između 2015. i 2020. godine, povezali sa programerom iz ruskog grada Siktivkar.

"Ovo je jedna od najvažnijih hakerskih grupa za koju nikada niste čuli", kaže Adam Mejer, viši potpredsjednik za obavještajne poslove u američkoj kompaniji za sajber bezbjednost „CrowdStrike“. "Oni su uključeni u direktnu podršku informativnim operacijama Kremlja."

Ruska Federalna bezbjednosna služba (FSB), sigurnosna agencija koja vodi špijunske kampanje za Moskvu, nije odgovorila na zahtjev za komentar, poslan elektronskom poštom, a komentar nije dala ni ruska ambasada u Vašingtonu.

Zapadni zvaničnici navode da je ruska vlada globalni lider u hakovanju i da koristi sajber špijunažu za špijuniranje stranih vlada i industrija u pokušaju da ostvari konkurentsku prednost. Moskva negira navode da sprovodi operacije hakovanja.

Komentar Rojtersu o aktivnostima grupe „Cold River“ nisu dali ni Agencija za nacionalnu bezbjednost SAD (NSA), ni njihove britanske kolege, kao ni Ministarstvo vanjskih poslova.

„Prikupljanje podataka“

Stručnjaci za sajber bezbjednost i istočnoevropski bezbjednosni zvaničnici navode da je grupa „Cold River“ u 2022. godini izvela niz napada u kojima su nakon hakovanja objavljivali povjerljive komunikacije, primjerice u Poljskoj i Letoniji. U maju su provalili u nalog bivšeg šefa britanske špijunske službe MI6, a potom objavili njegove imejlove.

U još jednoj špijunskoj operaciji usmjerenoj protiv kritičara Moskve, registrovali su nazive internet domena osmišljene tako da imitiraju najmanje tri evropske nevladine organizacije koje istražuju ratne zločine, navode iz francuske kompanije za sajber bezbjednost Sekoja. To se dogodilo neposredno prije i nakon objavljivanja izvještaja nezavisne istražne komisije UN-a, koja je 18. oktobra utvrdila da su ruske snage odgovorne za "veliku većinu" kršenja ljudskih prava u prvim sedmicama rata u Ukrajini.

Iz dvije organizacije nisu odgovorili na upit Rojtersa, a iz Komisije za međunarodnu pravdu i odgovornost, neprofitne organizacije koju je osnovao iskusni istražitelj ratnih zločina, naveli su da su u proteklih osam godina bezuspješno bili na meti hakera koje podržava Rusija.

„Cold River“ je koristio taktike kao što je navođenje ljudi da unesu svoja korisnička imena i šifre na lažnim veb stranicama, kako bi dobili pristup njihovim nalozima i kompjuterskim sistemima, kažu istraživači. Hakeri su to činili koristeći raznovrsne imejl naloge za registrovanje domena koji na prvi pogled djeluju kao legitimni i koji primjerice liče na domene kojima upravljaju firme poput Gugla ili Majkrosofta.

Pogrešni koraci koje su ranijih godina napravili članovi hakerske grupe, omogućili su analitičarima sajber bezbjednosti iz velikih američkih i britanskih kompanija da odrede tačnu lokaciju i identitet jednog od članova, pružajući do sada najjasniju indikaciju ruskog porijekla grupe.

Veći broj privatnih adresa elektronske pošte, korištenih za postavljanje misija grupe „Cold River“ pripada Andreju Korinecu, 35-ogodišnjem programeru i bodibilderu iz Siktivkara, grada udaljenog oko 1.600 kilometara od Moskve. Korištenje tih naloga ostavilo je prilikom različitih hakovanja digitalni trag do Korinecovog onlajn života, uključujući i naloge na društvenim mrežama, te lične veb stranice.

Bili Leonard, sigurnosni inženjer u Guglovoj grupi za analizu prijetnji, koji istražuje hakovanja država, kaže da je Korinec umiješan: "Gugl je ovu osobu povezao s ruskom hakerskom grupom ’Cold River’ i njihovim ranim operacijama".

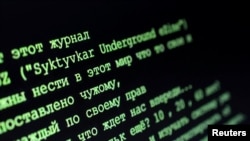

Vincas Ciziunas, sigurnosni istraživač američke obavještajne kompanije Nisos, takođe je povezao Korinecove imejl adrese sa aktivnostima „Cold Rivera“, navodeći kako izgleda kao da je upravo on bio centralna figura u hakerskoj zajednici Sitivkara. On je otkrio niz internet foruma na ruskom jeziku na kojima je Korinec raspravljao o hakovanju, te je te informacije podijelio sa Rojtersom.

Korinec je u intervjuu sa Rojtersom potvrdio da je vlasnik tih imejl naloga, ali je negirao bilo kakvo znanje o grupi „Cold River“. Rekao je da je svoje jedino iskustvo s hakovanjem imao prije mnogo godina kada ga je ruski sud kaznio zbog kompjuterskog kriminala, radi poslovnog spora sa bivšim kupcem.

Rojters je uspio zasebno potvrditi Korinecove veze sa hakerskom grupom, korištenjem podataka prikupljenih putem istraživačkih platformi za sajber bezbjednost „Constella Intelligence“ i „DomainTools“, koji pomažu identifikovati vlasnike veb stranica. Podaci su pokazali da su Korinecovi imejl nalozi korišteni za registrovanje brojnih veb stranica, koje je „Cold River“ koristio u svojim kampanjama hakovanja između 2015. i 2020. godine.

Nije jasno je li Korinec bio uključen u operacije hakovanja nakon 2020. godine. On nije ponudio objašnjenje zašto su korišteni baš ti njegovi imejl nalozi i nije odgovarao na naknadne telefonske pozive i pitanja poslana elektronskom poštom.